Перенос приложений в облако – важная и серьезная задача, требующая изменения способа работы предприятия и ИТ-инфраструктуры [1]. Одной из главных составляющих переноса является безопасность приложений и данных в облаке.

Безопасность облака существенно отличается, например, от безопасности банка: владелец приложения и данных должен активно участвовать в ее обеспечении. В [2] рассмотрено, на что следует обратить внимание и для чего выделить ресурсы при формировании системы безопасности использования облачных вычислений.

Цель работы: создать модель оценки риска использования облачных ИТ с возможностью определить лучшие проекты с минимальным риском использования.

Оценка риска перехода к облачным ИТ

Для обеспечения оптимального размещения средств защиты информации необходимо провести оценку рисков перехода к облаку.

Для определения уровня риска необходимо комбинировать две величины: вероятность события и размер его последствия. Такое событие будет заключаться в осуществлении угрозы, которая использует уязвимости актива [3, 4].

Под информационной безопасностью понимают определенные свойства информации, такие как доступность, конфиденциальность, целостность. Также к информационной безопасности относят еще аутентичность и неотказуемость.

Нарушение системы информационной безопасности наносит ущерб предприятию. Величина такого ущерба определяет ценность информационного актива для предприятия. Оценка рисков перехода к облачным вычислениям включает идентификацию и оценку значимости активов, последствий для бизнеса, идентификацию и оценку уязвимостей и угроз, комбинирование этих факторов для того, чтобы определить уровень риска в качественных и количественных величинах [5, 6].

Качественная оценка риска. В табл. 1 представлен пример матрицы, по которой можно определить значение риска. Она формируется по результатам изучения вероятности по развитию сценария инцидента, и рассматривается его влияние на бизнес. В этой матрице по горизонтали будем откладывать качественные показатели реализации угрозы (вероятности появления инцидента). По вертикали укажем качественный уровень ущерба, то есть влияние его на бизнес. Риск будем оценивать по шкале в заданном диапазоне от 0 до 8, и в соответствии с критериями риска, т.е. сравниваться с максимально допустимым уровнем риска. В качестве его может быть выбрано, например, значение 3. Значение риска, равное 0, будет соответствовать очень низкой вероятности инцидента, а также очень низкому влиянию этого инцидента на бизнес. Максимум, который будет равен 8, будет соответствовать очень высокой вероятности инцидента. И высокому влиянию на бизнес. Такую шкалу рисков сведем к общему рейтингу риска. К примеру, низкий риск будет соответствовать значениям от 0 до 2, средний – от 3 до 5, высокий – от 6 до 8 [7].

Вероятность сценария инцидента может быть представлена в свою очередь уровнем уязвимости и вероятностью осуществления угрозы. Комбинируя уязвимости и угрозу, можно получить сценарий инцидента. Чтобы определить значение вероятности инцидента, можно воспользоваться следующей матрицей (табл. 2) [7].

После нахождения величины риска важно проранжировать их для нахождения приоритетов по их обработке. Можно использовать таблицу для вероятности инцидента с возможным ущербом. Вероятностью будет являться причина инцидента, состоящая из угрозы и уязвимости. Вначале оценивается ущерб по определённой шкале, например от 1 до 5 по каждому анализируемому объекту (2-й столбец в табл. 1). Далее, на втором шаге оценивают вероятность наступления инцидента, также по определённой шкале, например от 1 до 5 (3-й столбец в табл. 1). На третьем шаге находим величину риска, перемножив 2-й и 3-й столбцы. В итоге инциденты могут быть проранжированы по критичности для бизнеса. За 1 приняты самая низкая вероятность и самый низкий ущерб. В табл. 3 представлено ранжирование инцидентов по величине рисков [7].

Данные способы качественной оценки рисков относятся к табличным методам. Настройкой соответствующих шкал должна заниматься сама организация. Любая качественная оценка, которая выражена числовыми значениями или словами «высокий», «средний», «низкий», должна соответствовать определенным диапазонам количественных оценочных величин.

Таблица 1

Шкала оценивания рисков

|

Вероятность воздействия происшествия |

Очень маловероятно (очень низкая) |

Маловероятно (низкая) |

Возможно (средняя) |

Вероятно (высокая) |

Часто (очень высокая) |

|

|

Воздействие на работу |

Очень низкое |

0 |

1 |

2 |

3 |

4 |

|

Низкое |

1 |

2 |

3 |

4 |

5 |

|

|

Среднее |

2 |

3 |

4 |

5 |

6 |

|

|

Высокое |

3 |

4 |

5 |

6 |

7 |

|

|

Очень высокое |

4 |

5 |

6 |

7 |

8 |

Таблица 2

Шкала рисков

|

Вероятность угрозы |

Низкая |

Средняя |

Высокая |

||||||

|

Уровни уязвимости |

Низ. |

Ср. |

Выс. |

Низ. |

Ср. |

Выс. |

Низ. |

Ср. |

Выс. |

|

Значение вероятности сценария инцидента |

0 |

1 |

2 |

1 |

2 |

3 |

2 |

3 |

4 |

Таблица 3

Ранжирование происшествий по величине рисков

|

Происшествия |

Стоимость ресурса (ущерб) |

Вероятность появления |

Величина риска |

Категория происшествия |

|

А |

5 |

2 |

10 |

2 |

|

B |

2 |

4 |

8 |

3 |

|

C |

3 |

5 |

15 |

1 |

|

D |

1 |

3 |

3 |

4 |

Количественная оценка риска. Количественно определить величину риска, связанного с конкретной угрозой информационной безопасности в отношении конкретного анализируемого объекта, можно по формуле

R = Pсоб × Y,

где R – величина риска, Pсоб – вероятность события, Y – размер ущерба.

Pсоб = Pугрозы × Bуязв,

где Pугрозы – вероятность угрозы, Bуязв – величина уязвимости.

Таким образом, величина риска равна

R = Pугрозы × Bуязв × Y.

Для определения риска используют количественные значения, которые получают экспертным путем, при помощи прогнозирования, а также с использованием статистических данных. Значение ущерба определяют в денежных единицах. Значение величины уязвимости определяют в диапазоне от 0 до 1. Значение вероятности угрозы выражают целым положительным числом, соответствующего количеству попыток появления угрозы за выбранный период времени.

Чтобы найти риск, хорошо и наглядно применять годовой период. Тогда значение риска будет соответствовать прогнозным среднегодовым потерям предприятия в результате появления инцидентов. Потери предприятия выражают в основном в денежном эквиваленте, так как это самый универсальный инструмент измерения ценности. Не важно, какой был ущерб, материальный или нематериальный, его желательно сопоставить денежной величине.

Оценку рисков желательно и можно проводить на конкретном уровне детализации. Для определения более точных оценок риска все его составляющие компоненты можно разложить на более мелкие. Это позволит более детально изучить состав риска. А также, наоборот, можно сгруппировать для нахождения обобщенной оценки.

Исходя от уровня детализации, для одного предприятия могут рассматриваться огромное количество рисков информационной безопасности при использовании облачных технологий. Сначала следует начинать с высокоуровневого оценивания рисков, который будет соответствовать наиболее низкому уровню детализации, постепенно повышая детализацию при необходимости. Более детализированная оценка рисков для принятия обоснованных решений по их обработке необходима, когда высокоуровневая оценка не предоставляет достаточно информации.

Разработка нечеткой модели оценки риска

Согласно порядку выполнения построения нечеткой модели [8] выполним необходимые шаги для построения нечеткой модели для каждой переменной.

Для начала опишем задачу нечеткого оценивания. В нашем примере объект исследования – переход на облачные технологии. Для данного объекта будут следующие свойства: Вероятность угрозы, Вероятность уязвимости, Размер ущерба. Базовое множество для размера ущерба – значение в рублях, для вероятностей – значение вероятности в диапазоне [0–1] или в %. Для всех трех свойств будут соответствующие лингвистические переменные со значениями («низкий», «средний», «высокий»).

Для каждого из значений лингвистических переменных построим функции принадлежности и представим в виде трапециевидного графика и затем зададим функции принадлежности в виде формул [9, 10].

Исходные данные показателей рисков для четырех вариантов использования облака приведены в табл. 4.

Таблица 4

Исходные данные для показателей рисков использования облака

|

Компоненты величина риска |

Значения компонентов для расчета величины риска |

|||

|

I |

II |

III |

IV |

|

|

Вероятность угрозы |

3 |

2 |

5 |

4 |

|

Вероятность уязвимости |

0,1 |

0,3 |

0,15 |

0,2 |

|

Размер ущерба |

255 |

320 |

170 |

560 |

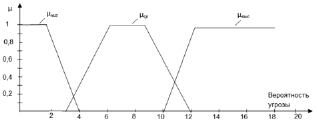

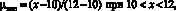

Рис. 1. График функции принадлежности для переменной «Вероятность угрозы»

Лингвистическая переменная «Вероятность угрозы». График функции принадлежности для переменной «Вероятность угрозы» («низкий», «средний», «высокий») представлен на рис. 1.

Формулы для трапециевидной функции принадлежности «Вероятность угрозы»:

μниз = 1 при x ≤ 2,  μниз = 0 при x ≥ 4,

μниз = 0 при x ≥ 4,

μвыс = 0 при x ≤ 10,  μвыс = 1 при x ≥ 12.

μвыс = 1 при x ≥ 12.

Далее определим нечеткие значения лингвистической переменной для четырех вариантов сценария, подставив базовые значения в формулы функций принадлежности.

х1 – А = 3 (I вариант); μниз = (4 – 3) / (4 – 2) = 0,5; μср = 0. µвыс = 0.

х2 – А = 2 (II вариант); μниз = 1. μср = 0. µвыс = 0.

И так далее, результаты подстановки в формулы представлены в табл. 5.

Таблица 5

Результаты расчетов для лингвистической переменной

|

Варианты |

Значения лингвистической переменной «Вероятность угрозы» |

||

|

μниз |

μср |

µвыс |

|

|

I (3) |

0,5 |

0 |

0 |

|

II (2) |

1 |

0 |

0 |

|

III (5) |

0 |

0,67 |

0 |

|

IV (4) |

0 |

0,33 |

0 |

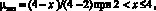

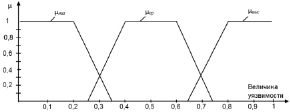

Лингвистическая переменная «Величина уязвимости». График функции принадлежности для переменной «Величина уязвимости» («низкий», «средний», «высокий») представлен на рис. 2.

Рис. 2. График функции принадлежности для переменной «Вероятность уязвимости»

Формулы для трапециевидной функции принадлежности «Величина уязвимости»:

μниз = 1 при x ≤ 2,  μниз = 0 при x ≥ 0,35,

μниз = 0 при x ≥ 0,35,

μвыс = 0 при x ≤ 0,65,  μвыс = 1 при x ≥ 0,8.

μвыс = 1 при x ≥ 0,8.

Далее определим нечеткие значения лингвистической переменной для четырех вариантов сценария, подставив базовые значения в формулы функций принадлежности. Результаты подстановки в формулы представлены в табл. 6.

Таблица 6

Результаты расчетов для лингвистической переменной

|

Варианты |

Значения лингвистической переменной «Величина уязвимости» |

||

|

μниз |

μср |

µвыс |

|

|

I (0,1) |

1 |

0 |

0 |

|

II (0,3) |

0,33 |

0,33 |

0 |

|

III (0,15) |

1 |

0 |

0 |

|

IV (0,2) |

1 |

0 |

0 |

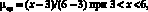

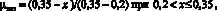

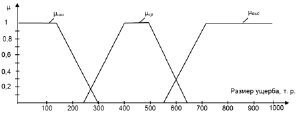

Лингвистическая переменная «Размер ущерба». График функции принадлежности для переменной «Размер ущерба» («низкий», «средний», «высокий») представлен на рис. 3.

Формулы для трапециевидной функции принадлежности «Размер ущерба»:

μниз = 1 при x ≤ 150,  μниз = 0 при x ≥ 300,

μниз = 0 при x ≥ 300,

μвыс = 0 при x ≤ 550,  μвыс = 1 при x ≥ 700.

μвыс = 1 при x ≥ 700.

Рис. 3. График функции принадлежности для переменной «Размер ущерба»

Далее определим нечеткие значения лингвистической переменной для четырех вариантов сценария, подставив базовые значения в формулы функций принадлежности. Результаты подстановки в формулы представлены в табл. 7.

Таблица 7

Результаты расчетов для лингвистической переменной

|

Варианты |

Значения лингвистической переменной «Размер ущерба» |

||

|

μниз |

μср |

µвыс |

|

|

I (255) |

0,33 |

0,03 |

0 |

|

II (320) |

0 |

0,47 |

0 |

|

III (170) |

0,87 |

0 |

0 |

|

IV (560) |

0 |

0,6 |

0,07 |

Нечеткий вывод

Х = {В1, В2, В3, В4} – варианты организации бизнес-процесса с использованием облачных ИТ-сервисов, характеризуемые лингвистическими переменными для расчета риска: Вероятность угрозы (Pугрозы), Вероятность уязвимости (Pуязв), Размер ущерба: <'н' (низкий), 'с' (средний), 'в' (высокий) >.

Исходные значения всех этих переменных рассчитываются. В табл. 8 приведены рассчитанные сходные данные для трех переменных.

Таблица 8

Результаты расчетов для лингвистических переменных

|

Переменные |

Варианты |

|||

|

В1 |

В2 |

В3 |

В4 |

|

|

Вероятность угрозы (Pугрозы) |

н/0.5 |

н/1 |

с/0.67 |

с/33 |

|

Вероятность уязвимости (Pуязв) |

н/1 |

н/0.33 |

н/1 |

н/1 |

|

Размер ущерба |

н/0,33 |

с/0,47 |

н/0,87 |

с/0,6 |

Значения переменной «Риск использования облачного ИТ-сервиса» выводятся по правилам-продукциям на основе предыдущих показателей:

П1: If «Pугрозы» = 'н' & «Pуязв» = 'н' & «Размер ущерба» = 'н' then «Рискисп» = 'н';

П2: If «Pугрозы» = 'н' & «Pуязв» = 'н' & «Размер ущерба» = 'с' then «Рискисп» = 'с';

П3: If «Pугрозы» = 'с' & «Pуязв» = 'н' & «Размер ущерба» = 'н' then «Рискисп» = 'н';

П4: If «Pугрозы» = 'с' & «Pуязв» = 'н' & «Размер ущерба» = 'с' then «Рискисп» = 'с';

П5: If «Pугрозы» = 'с' & «Pуязв» = 'в' & «Размер ущерба» = 'в' then «Рискисп» = 'в'.

Для В1 по правилу П1 выводим «Рискисп» = 'н', Т = min (0.5, 1, 0.33) = 0.33.

Для В2 по правилу П2 выводим «Рискисп» = 'с', Т = min (1, 3.33, 0.47) = 0.33.

Для В3 по правилу П3 выводим «Рискисп» = 'н', Т = min (0.67, 1, 0.87) = 0.67.

Для В4 по правилу П4 выводим «Рискисп» = 'с', Т = min (0.33, 1, 0.06) = 0.33

Таким образом, Вариант под № 3 имеет наименьший риск использования облачного ИТ-сервиса, соответственно, он самый лучший. На втором место В1, далее В4 и В2.

Заключение

В статье представлена нечеткая модель оценки рисков при внедрении облачных технологий, которая является вспомогательным инструментом при формировании системы безопасности. Она позволит выявить лучшие варианты с наименьшим риском использования таких технологий с учетом вероятностей угроз и уязвимостей, а также ущерба в случае возникновения таких угроз.

Работа выполнена при финансовой поддержке гранта РФФИ № 18-07-00031 «Модели, алгоритмы и программное обеспечение системы поддержки принятия стратегических решений к переходу на облачные технологии».