В деятельности современной образовательной организации (ОО) особое место отводится аудиту информационной безопасности (АИБ), целью которого является получение объективных качественных и количественных оценок текущего состояния информационной безопасности (ИБ) в соответствии с установленными требованиями и показателями [8, 10]. Основное содержание деятельности аудитора ИБ связано с решением комплекса нетривиальных информационно-аналитических задач. К таким задачам относят [1, с. 18]: анализ информационных рисков, обусловленных возможностью осуществления угроз безопасности в отношении ресурсов корпоративной информационно-вычислительной сети (КИС); оценка текущего уровня защищенности ресурсов КИС; локализация «слабых звеньев» и выделение уязвимостей в системе защиты информации; оценка соответствия системы защиты информации (СЗИ) существующим стандартам; выработка рекомендаций по внедрению новых и повышению эффективности используемых механизмов безопасности КИС.

Проблема обеспечения безопасности образовательных организаций ОО нашла отражение в исследованиях известных отечественных учёных В.А. Галатенко, А.А. Грушо, П.Д. Зегжды, А.А. Малюка, В.А. Сердюка, П.Б. Хорева и др., в которых с различных позиций рассматриваются теоретические и прикладные аспекты анализа угроз и оценки рисков информационной безопасности. Однако, несмотря на возросший поток публикаций, вопросы рационального поиска, локализации и устранения уязвимостей в программно-аппаратных средствах КИС ОО по-прежнему остаются открытыми и ждут своего конструктивного решения [6, 9]. В современных условиях не менее актуальными являются задачи рациональной организации, повышения качества и сокращения сроков проведения внутреннего АИБ ОО [8, 10]. Как показала практика, в условиях ограниченности привлекаемых ресурсов результаты внутреннего АИБ существенно зависят от сложности объекта автоматизации, квалификации экспертов-аудиторов и характеристик используемых ими прикладных методик и инструментальных средств. На фоне интенсивного развития технологий вскрытия СЗИ и интеллектуализации средств осуществления кибернетических атак на объекты информационной инфраструктуры ОО особую остроту приобрела задача превентивной разработки методик автоматизированного анализа защищённости ресурсов КИС и адаптации механизмов их защиты [2, 6].

Целью статьи является обоснование оптимизационного подхода к задачам поиска, локализации и нейтрализации уязвимостей в программном обеспечении КИС, выявленных в процессе реализации программы внутреннего АИБ ОО.

Под уязвимостью обычно понимают «брешь в средствах защиты, вызванную ошибками или конфликтами в процедурах (проекте, реализации, внутреннем контроле системы), которая может быть использована для несанкционированного проникновения в систему или для нарушения штатного режима функционирования программного обеспечения» [1, с. 263].

Появление уязвимостей в программном обеспечении (ПО) узлов КИС обусловлено преимущественно тремя факторами [5]. Во-первых, это ошибки недостаточно опытных разработчиков авторских приложений, например студентов или молодых преподавателей, дополняющих стандартные программные средства собственными расширениями. Во-вторых, это могут быть несертифицированные (нелегитимные) программные средства, которые размещаются пользователями в узлах сети для решения прикладных задач в нарушение требований корпоративной политики безопасности. В-третьих, источником уязвимостей в ПО могут служить целенаправленные действия внутренних нарушителей – инсайдеров, которые несанкционированно, исходя из корыстных побуждений, устанавливают в системе недоверенные программные продукты и/или осуществляют их некорректную настройку.

Самостоятельный поиск сетевым администратором уязвимостей в КИС, как правило, связан с большими затратами времени и вычислительных ресурсов. Поэтому на практике всё чаще прибегают к использованию сканеров безопасности (СКБ) – специальных программных автоматизированных средств, предназначенных для поиска, локализации и анализа уязвимостей локальных сетей. В настоящее время в корпоративных информационных сетях для выявления уязвимостей применяются сканеры безопасности разных типов [11]: XSpider (компания Positive Technologies), Nessus (компания Tenable Network Security), ISS Internet Scanner (компания Internet Security Systems (IBM)), Shadow Security Scanner (компания SafetyLab) и др. В СКБ последнего поколения, например, типа Shadow Security Scanner, гибко используются пассивный и активный режимы сканирования уязвимостей с элементами адаптивной настройки. Функционал СКБ последнего поколения охватывает следующие задачи: установление наличия уязвимости; локализация и анализ уязвимостей; обновление баз данных уязвимостей и баз данных способов их устранения; автоматическая генерация и интерпретация отчётов; формирование и выдача рекомендаций; настройка параметров режима сканирования сети; документирование и визуализация результатов анализа.

К дополнительным функциям СКБ можно отнести: формирование набора собственных правил сканирования на основе существующих или вновь создаваемых правил; возможность составления вероятных сценариев компьютерных атак; допустимость внешнего управления режимом работы через доступное администратору специальное программное обеспечение; изменение или расширение своей функциональности на основе авторских приложений; возможность осуществления собственных проверок на уязвимость с помощью специального менеджера; сигнализация администратору о несанкционированной прикладной (или сетевой) деятельности внутреннего нарушителя. Анализ указанных выше функций показывает, что СКБ сегодня обладает признаками интеллектуальной информационной системы. Это обстоятельство определяет технологическую базу и предпосылки для существенного повышения интенсивности аналитической деятельности аудитора ИБ в вопросах оценки уровня защищённости ресурсов КИС.

В последующем для большей определённости задачи исследования ограничимся рассмотрением информационно-вычислительных аспектов проблемы поиска и нейтрализации уязвимостей в программном обеспечении узлов КИС.

Первая задача состоит в автоматической классификации уязвимостей, выявленных в процессе мониторинга и зондирования программного обеспечения узлов КИС. Такая процедура призвана выделить основные группы уязвимостей, родственные по совокупности признаков, и осуществить их ранжирование. Вторая задача заключается в разработке рекомендаций по нейтрализации выявленных уязвимостей. Далее эту задачу будем интерпретировать как задачу выбора наилучшего плана нейтрализации уязвимостей на основе выбора и активизации механизмов защиты информации (МЗИ) из некоторого конечного множества механизмов защиты, имеющихся в распоряжении администратора сетевой безопасности. Рассмотрим более подробно модели этих задач.

Как показали исследования, задача автоматической классификации уязвимостей в ряде случаев может быть представлена как задача кластеризации информационных объектов по нескольким признакам и может быть решена на основе известных методов кластерного анализа [13]. Однако данный подход требует привлечения экспертов высокой квалификации и его полная автоматизация в силу необходимости учёта ряда субъективных факторов затруднительна. Поэтому в качестве альтернативы кластерному анализу рассмотрим оптимизационный подход, который опирается на базовые положения и рекомендации теории математического программирования [3, 4, 12].

Как известно, в общем случае задача классификации заключается в разбиении некоторого числа n объектов на ω классов так, чтобы минимизировать некоторый критерий взаимной несогласованности их свойств.

Предположим, что заданы P объектов и для каждой пары объектов i и j известно некоторое число λi,j ≥ 0 (если эти объекты рассматриваются как элементы евклидова пространства), или, в общем случае, индекс несогласованности, Примем далее λi,i ≥ 0. Задача состоит в разбиении множества P этих объектов на ω классов и в выборе в каждом классе специального опорного объекта, называемого представителем этого класса, таким образом, чтобы сумма расстояний от конкретных объектов до их представителей в классах была минимальна.

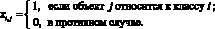

Обозначим через  множество уязвимостей, а через

множество уязвимостей, а через  – множество классов. Введём в рассмотрение переменную

– множество классов. Введём в рассмотрение переменную  , которая обладает следующим свойством:

, которая обладает следующим свойством:

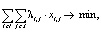

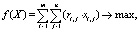

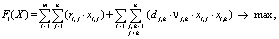

Модель задачи автоматической классификации представим в следующем виде:

(1)

(1)

(2)

(2)

(3)

(3)

(4)

(4)

где  и

и

Ограничение (2) выражает тот факт, что объект j может быть связан с представителем i только в том случае, когда представитель класса i выбран (yi = 1). Ограничения (2) в сочетании с требованием бинарности переменных xi,j воспроизводят тот факт, что каждый объект (в нашем случае – уязвимость) должен быть связан с одним и только одним представителем, т.е. принадлежать одному классу. Соотношение (4) определяет число классов.

Решение сформулированной комбинаторной задачи (1)–(4) может быть получено на основе известных методов целочисленного программирования, например на основе метода ветвей и границ и его модификаций [3, 12].

Стремление реализовать в современной СЗИ ОО принцип «разумной достаточности» при учёте полученных с помощью СКБ формализованных данных о защищённости ресурсов КИС продвигает на уровень практической реализации задачу автоматического выбора рационального способа нейтрализации уязвимостей ПО. Этот вопрос может быть сведён к постановке и решению задачи о назначении, хорошо известной в теории математического программирования [4].

Процедуру обоснования плана нейтрализации выявленных уязвимостей ПО КИС на основе применения имеющихся в распоряжении администратора ИБ механизмов защиты информации представим как комбинаторную задачу оптимизации.

Рассмотрим классическую формулировку задачи о назначении [4, с. 473].

Задача о назначениях – это распределительная задача, в которой для выполнения каждой работы требуется один и только один ресурс, и каждый ресурс может быть использован на одной и только одной работе. Иными словами, в классическом варианте принимается, что ресурсы неделимы между работами, а работы неделимы между ресурсами.

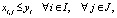

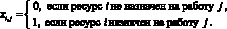

Пусть заданы: m – количество имеющихся ресурсов; n – количество работ; Ai, i = 1,…,m – единичное количество ресурса, Ai, i = 1,…,m; bj = 1 – единичное количество работы, Bj, j = 1,…,n; ri,j – характеристика качества (положительный эффект), обусловленный выполнением работы Bj с помощью ресурса Ai.

Искомые параметры:

xi,j – индикатор назначения ресурса Ai на работу Bj

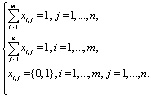

Математическая модель задачи о назначениях имеет вид

(5)

(5)

(6)

(6)

В нашем случае модель задачи о назначении будет иметь следующие особенности:

1. Требуется в результате решения задачи предложить такой план  защиты программного обеспечения, который позволит нейтрализовать выявленные ранее уязвимости и добиться минимального среднего ущерба при осуществлении атак злоумышленника с наименьшими затратами вычислительных (или материальных) ресурсов.

защиты программного обеспечения, который позволит нейтрализовать выявленные ранее уязвимости и добиться минимального среднего ущерба при осуществлении атак злоумышленника с наименьшими затратами вычислительных (или материальных) ресурсов.

Отдельные МЗИ могут быть использованы для интегрированной защиты ресурсов, что проявляется в возможности одновременной нейтрализации нескольких коррелированных уязвимостей в программном обеспечении. При этом принимаем условие, что m ≤ N и допустима нейтрализация одновременно двух разных уязвимостей с помощью одного механизма защиты. В формальном плане учёт этого обстоятельства требует ослабления ограничений, в частности вместо второго соотношения в выражении (6) предлагается записать неравенство

2. Реализация плана защиты ресурсов заключается в активизации m (m ≤ N) имеющихся механизмов защиты.

3. Оценка реализуемого МЗИ характеризуется затратами ресурсов, выраженными в стоимостном эквиваленте, и средним предотвращённым ущербом, обусловленным успешной нейтрализацией вероятной атаки злоумышленника на ПО КИС.

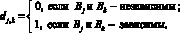

С учётом указанных замечаний определим обобщённый показатель оптимальности комплекса мер защиты следующим образом:

(7)

(7)

где F1(X) – величина совокупного предотвращённого ущерба в стоимостном эквиваленте;

F2(X) – величина совокупных затрат на реализацию активированного механизма защиты программного обеспечения, реализующего оптимальный план нейтрализации уязвимостей в стоимостном эквиваленте. Выражение (7) представляет собой показатель, сформированный в соответствии с обобщённым критерием «эффективность/стоимость».

Рассмотрим пример решения задачи выбора плана нейтрализации уязвимостей.

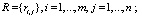

Пусть по итогам первого этапа АИБ в программном обеспечении узлов КИС выявлено n = 8 уязвимостей. В распоряжении администратора безопасности имеется несколько способов Ai, i = 1,…,m, (m = 5) нейтрализации уязвимостей Bi, i = 1,…,n (n = 8). Каждый из способов даёт определённый конечный эффект в конкретных условиях реализации существующих угроз и регламента работы программного обеспечения. Для оценки эффективности комплекса мер защиты вводится матрица частных показателей

( ),

),

в которой элемент ri,j характеризует относительную эффективность защиты программных компонентов при нейтрализации уязвимости Bj на основе механизма защиты Ai.

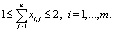

В целях упрощения численного решения задачи оптимизацию будем осуществлять по критерию максимума предотвращённого ущерба, определяемого функционалом

(8)

(8)

где

Здесь  – элемент, отражающий частный положительный эффект, который связан с одновременной нейтрализацией уязвимостей Bj и Bk.

– элемент, отражающий частный положительный эффект, который связан с одновременной нейтрализацией уязвимостей Bj и Bk.

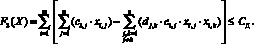

Для учёта факта конечности ресурсов, привлекаемых для защиты программного обеспечения, систему ограничений (6) задачи дополним неравенством, учитывающим ограничение на допустимые совокупные затраты CД при реализации механизмов защиты:

(9)

(9)

Численное решение задачи оптимизации плана защиты ПО в булевых переменных получено на основе авторского приложения, реализующего известный метод вектора спада [12].

Таблица 1

Матрица частных показателей эффективности МЗИ

|

J i |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

1 |

0,1 |

0,22 |

0,25 |

0,20 |

0,15 |

0,15 |

0,30 |

0,10 |

|

2 |

0,04 |

0,10 |

0,13 |

0,10 |

0,40 |

0,40 |

0,10 |

0,10 |

|

3 |

0,3 |

0,20 |

0,35 |

0,30 |

0,20 |

0,10 |

0,20 |

0,12 |

|

4 |

0,15 |

0,22 |

0,13 |

0,11 |

0,14 |

0,10 |

0,13 |

0,10 |

|

5 |

0,23 |

0,40 |

0,40 |

0,30 |

0,20 |

0,10 |

0,30 |

0,20 |

Таблица 2

Опорный план защиты  (

( )

)

|

j i |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

1 |

0 |

1 |

0 |

0 |

1 |

0 |

0 |

0 |

|

2 |

1 |

0 |

0 |

1 |

0 |

0 |

1 |

0 |

|

3 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

|

4 |

0 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

|

5 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

0 |

Таблица 3

Оптимальный план защиты  (

( )

)

|

j i |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

1 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

|

2 |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

0 |

|

3 |

1 |

0 |

0 |

1 |

0 |

0 |

0 |

0 |

|

4 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

|

5 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

В соответствии с табл. 3, в которой представлены результаты решения комбинаторной задачи, оптимальный план защиты ПО состоит в реализации следующей схемы компенсации уязвимостей Bj, j = 1,…,8:

По данным вычислительного эксперимента, достигаемый при реализации полученного плана защиты эффект увеличился в 1,67 раза по сравнению с опорным вариантом защиты (см. табл. 2) и достиг величины 1,6 у. е.

Заключение

В статье показано, что обоснованный учет существующих информационных угроз, обнаружение и классификация уязвимостей и выполненный на этой основе анализ рисков закладывают основу для определения рационального плана адекватных мер защиты, обеспечивающих требуемый уровень защищённости программного обеспечения.

Для сокращения объёма аналитических расчётов при обосновании плана нейтрализации уязвимостей представляется целесообразным осуществить кластеризацию массива выявленных уязвимостей в ПО узлов КИС на основе постановки и целочисленного решения комбинаторной оптимизационной задачи классификации. Выделение комплекса возможных способов нейтрализации вероятных угроз с учётом особенностей выявленных уязвимостей формирует базис для формальной постановки задачи выбора интегрированных механизмов защиты ресурсов, которая представляет собой специальный вид задачи о назначении. Для поиска оптимального плана могут быть использованы апробированные на практике численные методы дискретного программирования в булевых переменных.

Для практического использования предложенного оптимизационного подхода требуется корректное обоснование показателей, характеризующих основные виды уязвимостей, и данных, определяющих частные показатели эффективности МЗИ. Эти вопросы требуют дополнительного изучения с учётом накопленного опыта успешного отражения информационных атак на ПО КИС.

Библиографическая ссылка

Надеждин Е.Н., Новикова Т.Л. ОПТИМИЗАЦИЯ ПОИСКА УЯЗВИМОСТЕЙ В СИСТЕМЕ ЗАЩИТЫ РЕСУРСОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ УНИВЕРСИТЕТА // Современные наукоемкие технологии. – 2017. – № 4. – С. 38-43;URL: https://top-technologies.ru/ru/article/view?id=36636 (дата обращения: 20.04.2024).